Début d'après-midi avant d'aller en réunion, un utilisateur ouvre un incident de sécurité concernant un cas de fraude au président. Jusqu'à maintenant je me disais qu'une fois détecté par l'utilisateur il n'y a plus de risque et je classais l'affaire.

Ici un élément a attiré ma curiosité, il y a un typosquatting en plus avec un 1 à la place d'un L. Pourquoi se donner tant de mal ? Qu'est-ce qu'il se cache derrière ?

Avant de creuser, j'ai identifié 5 destinataires du même message, fait blacklisté le domaine et préparé une comm pour le RSSI... Place aux choses sérieuses. =)

Première étape le whois, je passe par RiskIQ au lieu de domaintools.

Je découvre que le domaine est déposé chez "PDR Ltd. d/b/a PublicDomainRegistry.com" avec une adresse mail chez outlook.com.

On peut voir que le nom a été déposé il y a 2 jours... Merci l'antispam qui laisse passer ça...

Ensuite on a une adresse IP associée au domaine qui pointe sur un range Google. (Pas creusé ce point.)

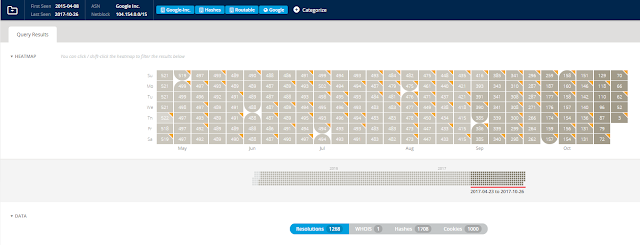

Plus de 1000 domaines ont pointé sur cette IP... Et beaucoup sont taggués comme malveillant par divers éditeurs (Kaspersky, emerging_threats). On voit l'intérêt de RiskIQ, même en version community.

Mais avec cette réputation comment le mail a-t-il pu passer ?

Seconde étape, analyse en profondeur des headers du mail et de l'enregistrement SPF lié au domaine.

Pour le SPF et les "dig" en général, il y a un outil de Google ici.

Magnifique, un service de messagerie online... Confirmé dans les headers mail c'est bien passé par eux et donc reverse DNS OK et SPF OK (et même DKIM).

En conclusion, un domaine acheté il y a 2 jours sans doute avec paypal ou une CB volée et de fausses infos, puis associé à un service de messagerie SaaS permet d'avoir la réputation suffisante pour passer les antispam actuels. Au vu de la réutilisation des données du whois, ces personnes font du volume et non de la qualité (mail en anglais entre 2 français ???).

Aucun commentaire:

Enregistrer un commentaire