Au hasard de mes balades numériques je suis tombé sur le document suivant :

Enquête sur la sécurité numérique des entreprises. La première chose qui saute aux yeux est que le rapport n'est pas écrit par un spécialiste du domaine (

Bruno Gruselle) et qu'il ne semble pas non plus destiné aux acteurs du domaine. Il est indiqué qu'un questionnaire a été utilisé pour mener les entretiens avec 21 entreprises, mais les réponses semblent très libres et finalement c'est très plaisant à lire car des vérités ressortent et j'ai décidé de les retranscrire ici en espérant vous donner envie de lire ce rapport.

Bonne lecture.

Introduction :

Le premier point d'attention est de bien distinguer la sécurité informatique de la sécurité de l'information. Ces deux facettes sont gérées généralement par les mêmes acteurs alors que la sécurité des données serait plutôt du périmètre de la protection du patrimoine. Bien sûr cette remarque concerne surtout les grosses entreprises.

Les risques :

Les RSSI reconnaissent que les risques numériques sont critiques pour l'entreprise, mais qu'il faut distinguer parmi les attaques le bruit de fond (phishing, scans de ports, sites Internet piégés par des kits d'exploit) des attaques pouvant avoir un impact important (intrusion, fraude). A noter qu'en matière de phishing, il y a et aura toujours un taux incompressible d'erreur (humaine ?) qui devrait être pris en compte par les solutions de sécurité mises en place pour dépanner les utilisateurs qui se sont fait piéger.

Le niveau des attaques dépend souvent de la réputation et de la visibilité des entreprises. Pour les banques l'impact d'une attaque réussie serait très mauvais pour leur réputation. La préoccupation actuelle est aux APT (bizarrement écrit Advanced Permanent Threat partout sauf une fois Persistant) dans le sens où une bonne configuration des FW et un patch management correct ne sont plus suffisants. Surtout qu'en face nous avons des pirates professionnels.

Un point intéressant qui ressort est l'isolation de certains réseaux. Par exemple il est préférable d'isoler les systèmes critiques (SCADA) et les environnements R&D. Bien qu'ayant un coût important, cette mesure permet d'éviter bon nombre de risques.

En ce qui concerne les environnements type SCADA, l'enjeu n'est pas la confidentialité (à part les secrets de fabrication, configuration, ...) mais la disponibilité. On parlait avant de sûreté de fonctionnement, mais on converge vers la sécurité informatique.

L'organisation :

Côté organisation il semble que la plupart des entreprises ont mis en place un réseau de correspondants sécurité qui ont pour rôle de s'assurer que la politique de sécurité est appliquée et d'être en soutien aux utilisateurs pour les questions de sécurité.

En ce qui concerne le RSSI, il peut être dans la direction sécurité du patrimoine (sous la DG), sous le DSI, ou bien il n'y a pas vraiment de RSSI, mais un groupe d'acteur de chaque direction (DSI, RH, juridique, métier, ...). Il ressort qu'un RSSI sous la DSI gère de la sécurité Informatique alors qu'un RSSI sous la DG sera plus à même de faire de la gouvernance, avoir un rôle de prescripteur et d'assistance aux projets.

"Ainsi comme le souligne l'un des interlocuteurs, la notion de RSSI est une aberration car il faut concevoir la sécurité comme tout autre fonction et pas comme un métier à part. On doit faire évoluer pour intégrer la sécurité dans les besoins de tous les projets et pas comme une contrainte externe portée par une direction qui intervient en dernier ressort."

"Certaines des personnes concernées jugent toutefois que le manque de contraintes (comme celles qui peuvent peser sur le secret de la défense nationale) conduit à donner un poids plus important aux problématiques d'économies de préférence à celles de sécurité."

"Si la relation avec la CNIL est en général bien cadrée - du fait de la prise en compte des obligations réglementaires ou légales qui pèsent sur l'entreprise - le contact avec l'ANSSI est parfois plus compliqué. Pour certaines interlocuteurs, l'agence est encore trop peu réactive et s'intéresse encore trop aux grands comptes lés à l'Etat plutôt qu'à l'ensemble du tissu économique."

"L'une des personnes interrogées souligne que l'un des défis de sécurisation est de faire venir les utilisateurs à la sécurité plutôt que de les obliger à appliquer des mesures qu'ils ne comprennent pas ou qu'ils trouvent inutiles, voire incompréhensibles."

"Les éléments contractuels doivent être suffisamment précis pour englober la responsabilité du sous-traitant à un niveau équivalent à celui des sociétés appartenant au groupe."

"Le cadre juridique - quand il est clair et précis - s'avère en fait d'une grande aide et simplifie le travail de sécurisation."

Les orientations :

Plusieurs entreprises commencent à mettre en place un SOC (équipe de supervision dédiée).

Il va être important de créer un dispositif d'alerte et de gestion de crise.

La sensibilisation et la formation est toujours une priorité.

"Pour autant il faut noter l'existence de deux tendances antinomiques : d'une part on ne peut pas tout miser sur l'utilisateur et il faut concevoir la sécurité en imaginant que l'utilisateur va faillir. D'autre part les failles ou les attaques importantes (APT) sont le plus souvent détectées par les utilisateurs. Il est donc indispensable de faire de l'information, de la sensibilisation et de la formation."

" Il existe deux niveaux de formation : directement après le recrutement qui permet généralement de présenter les risques, la politique de sécurité mise en place et les outils de l'entreprise. Ensuite dans le cycle de vie de l'employé, se déroulent des modules spécifiques sur les SI et leur sécurité."

La progression du cadre juridique et réglementaire qui va apporter de nouvelles contraintes : déclaration des incidents, création d'un CIL, gestion des lois au niveau international.

"Enfin, quelques personnes rencontrées se sont étonnées de l'absence d'un outil juridique qui permettent d'imposer un certain niveau de confidentialité aux informations non industrielles détenues par leurs entreprises (de type secret des affaires)."

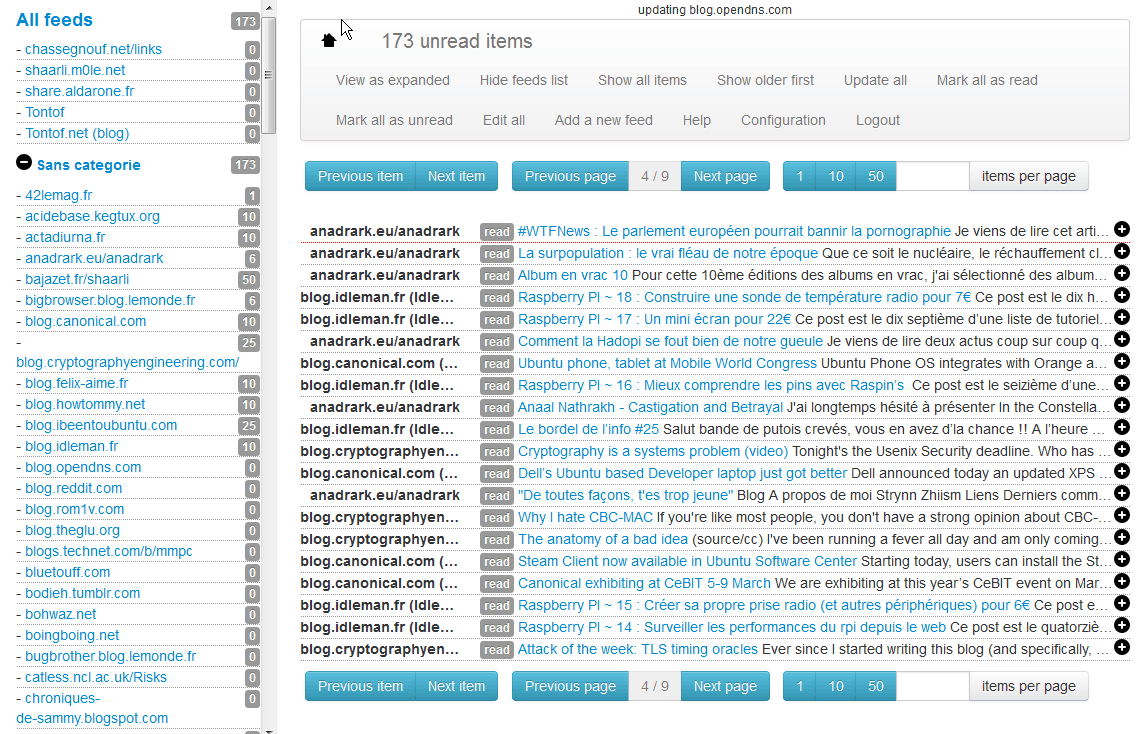

Maintenant il me reste à pouvoir classer les messages qui m'intéresent et c'est là qu'intervient Shaarli de Sebsauvage himself.

Maintenant il me reste à pouvoir classer les messages qui m'intéresent et c'est là qu'intervient Shaarli de Sebsauvage himself.